Az alkalmazásokhoz és a felhőalapú szoftverekhez való biztonságos hozzáférés biztosítása állandó kihívást jelent a vállalatok számára minden iparágban. A felhasználók egyszerű, de megbízható biztonsággal való ellátása kritikus fontosságú a felhasználói információk és az érzékeny vállalati adatok védelme szempontjából.

A technológiai vállalatok a jelszólopás és más típusú kibertámadások ellen többek között az egyszer használatos jelszavak (OTP-k) alkalmazásával lépnek fel. Az OTP a többfaktoros hitelesítés (MFA) egy formája, amelyet arra terveztek, hogy a hackerek számára sokkal nehezebbé tegye a védett információkhoz való hozzáférést.

Az MFA-k az egyszerű jelszón túl további hitelesítő adatokat igényelnek, mielőtt a végfelhasználó hozzáférhetne egy alkalmazáshoz vagy rendszerhez. Az SMS-t használó MFA például egy numerikus karakterláncot tartalmazó szöveget küld a felhasználónak, amelyet be kell írnia, mielőtt hozzáférést kapna. Ez a kód egyfajta OTP.

Mind a B2B, mind a B2C vállalatoknak érdeke, hogy megvédjék a felhasználói és vállalati adatokat, miközben fenntartják a nagyszerű felhasználói élményt (UX), ami azt jelenti, hogy bármilyen biztonsági megoldást is választanak, annak ésszerűsítettnek kell lennie anélkül, hogy drasztikusan beavatkozna a felhasználó munkafolyamatába.

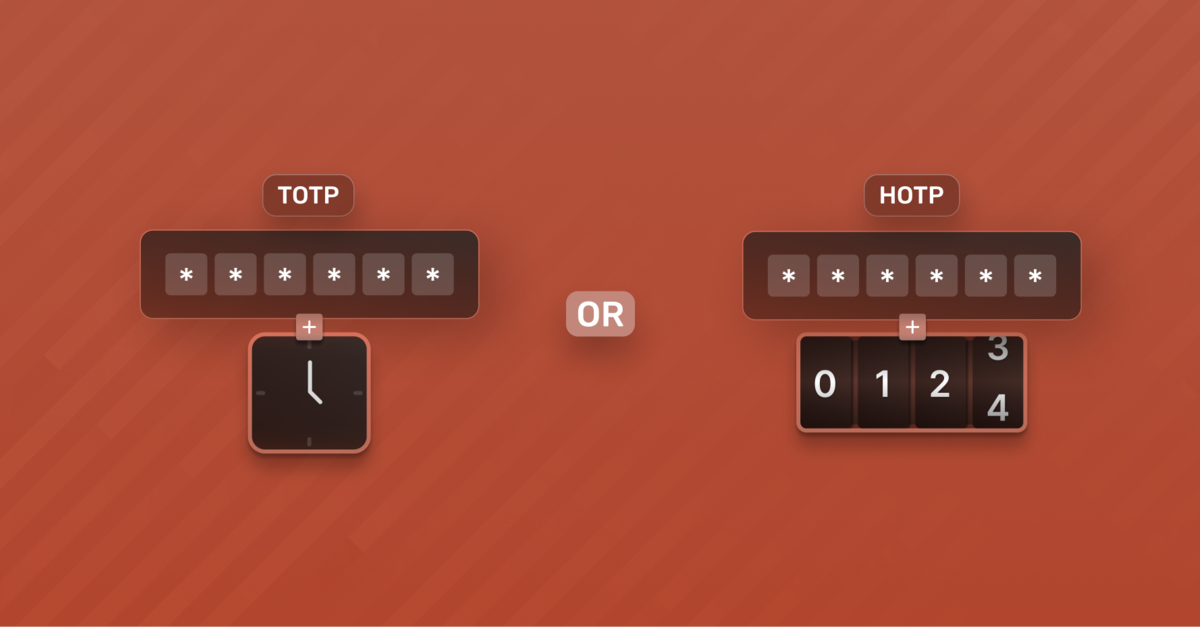

Az OTP-hitelesítés elegáns megoldást jelent mind a biztonsági aggályokra, mind az UX-re. Az OTP-nek két típusa van: HOTP és TOTP. Az alábbiakban bemutatjuk az egyes típusok különbségeit. De előbb ássunk egy kicsit mélyebbre az OTP-ben.

Mi az OTP és hogyan működik?

Az OTP olyan, mint egy jelszó, de csak egyszer használható, ezért az egyszer használatos jelszó rövidítése. Gyakran használják a hagyományos jelszóval kombinálva, mint kiegészítő hitelesítési mechanizmust, amely extra biztonságot nyújt.

Az OTP pontosan az, aminek hangzik: egy és kész. Ha egyszer használta az adott jelszót, akkor az eltűnik, és amikor legközelebb be kell jutnia az adott alkalmazásba, akkor egy másikat kell használnia. Ez növeli a biztonságot, és sokkal nehezebbé teszi a rosszfiúk számára a privát fiókokba való behatolást.

A felhasználók okostelefon-alkalmazásokon, szöveges üzeneten vagy saját tokenen (például kulcstartón) keresztül férhetnek hozzá egy adott alkalmazás vagy weboldal OTP-jéhez. A OneLogin Protect egy példa egy OTP-generátorra, amelyet alkalmazásként használhat a telefonján. Bármikor, amikor SMS-üzenetet kap egy kódot, amely segít belépni egy webhelyre vagy alkalmazásba, akkor OTP-t használ.

Számos iparági szabványos algoritmus létezik, például az SHA-1, amely OTP-ket generál. Mindegyik algoritmus két bemenetet használ az OTP-kód létrehozásához: egy magot és egy mozgó tényezőt. A mag egy statikus érték (titkos kulcs), amely akkor jön létre, amikor új fiókot hoz létre a hitelesítési kiszolgálón.

Míg a mag nem változik, a mozgó tényező minden alkalommal változik, amikor új OTP-t kérnek. A mozgó faktor generálásának módja a HOTP és a TOTP közötti nagy különbség.

Mi az a HOTP?

A “H” a HOTP-ben a Hash-based Message Authentication Code (HMAC) rövidítése. A HMAC-alapú egyszeri jelszó algoritmus (HOTP) laikusok számára egy olyan eseményalapú OTP, ahol az egyes kódok mozgási tényezője egy számlálón alapul.

Minden egyes alkalommal, amikor a HOTP-t kérik és érvényesítik, a mozgó tényezőt a számláló alapján növelik. A generált kód addig érvényes, amíg Ön aktívan nem kér egy másikat, és azt a hitelesítési kiszolgáló nem érvényesíti. Az OTP-generátor és a kiszolgáló minden egyes alkalommal szinkronizálódik, amikor a kódot érvényesítik, és a felhasználó hozzáférést kap. A Yubiko Yubikey egy példa a HOTP-t használó OTP-generátorra.

Mi az a TOTP?

Az időalapú egyszeri jelszó (TOTP) egy időalapú OTP. A TOTP magja statikus, akárcsak a HOTP esetében, de a TOTP mozgó tényezője időalapú, nem pedig számlálóalapú.

Azt az időtartamot, amely alatt az egyes jelszavak érvényesek, időlépésnek nevezzük. Az időlépések általában 30 vagy 60 másodperc hosszúságúak. Ha nem használta a jelszavát ebben az ablakban, akkor az már nem érvényes, és újat kell kérnie, hogy hozzáférjen az alkalmazáshoz.

Korlátozások és előnyök

Bár mindkettő sokkal biztonságosabb, mintha egyáltalán nem használnánk MFA-t, mind a HOTP-nek, mind a TOTP-nak vannak korlátai és előnyei. A TOTP (a két technológia közül az újabb) könnyen használható és megvalósítható, de az időalapú elem miatt előfordulhat időeltolódás (a jelszó létrehozása és használata közötti késés). Ha a felhasználó nem adja meg azonnal a TOTP-ot, akkor fennáll az esélye, hogy az lejár, mielőtt megtenné. Tehát a szervernek ezt figyelembe kell vennie, és meg kell könnyítenie a felhasználó számára, hogy újra megpróbálhassa anélkül, hogy automatikusan kizárná.

Mivel a HOTP nem rendelkezik az időalapú korlátozással, ezért valamivel felhasználóbarátabb, de érzékenyebb lehet a nyers erővel történő támadásra. Ennek oka a potenciálisan hosszabb ablak, amelyben a HOTP érvényes lehet. A HOTP egyes formái úgy vették figyelembe ezt a sebezhetőséget, hogy időalapú komponenst adtak a kódjukhoz, így némileg elmosódnak a határok a kétféle OTP között.

Összegzés

Függetlenül attól, hogy melyik OTP-típust használja, egy OTP-generátor, például egy hitelesítő alkalmazás vagy kulcstartó választása biztonságosabb módja az MFA használatának, mint az SMS-szöveges lehetőségek. A csalók kreatív módszereket találtak arra, hogy elfogják ezeket az SMS-kódokat, akár SIM-kártyacsalással, akár más típusú hackeléssel, amelynek segítségével hozzáférhetnek az Ön SMS-eihez. Bár az SMS-alapú MFA-k jobbak lehetnek, mintha egyáltalán nem lenne MFA, sokkal kevésbé biztonságosak, mintha egy hitelesítő alkalmazás lenne a telefonján, vagy ha kulcstartó kódgenerátort használna.

2024-03-26